Single Sign On (SSO)- und SAML-Integration

Im Enterprise Plan können Sie Paligo mit einem Single Sign On (SSO)-Service verbinden. Das bedeutet, dass Sie Ihren SSO-Anbieter verwenden können, um alle Benutzerkonten des Unternehmens (Erstellen, Bearbeiten und Löschen) und Berechtigungen (Zuweisen und Entfernen) an einem einzigen Ort zu verwalten und Benutzern die Anmeldung an mehreren Systemen mit einer einzigen ID zu ermöglichen.

Reduzierte Verwaltungszeit – Sie können alle Software-as-a-Service (SaaS)-Benutzerkonten über einen einzigen SSO-Service verwalten. Dies ist besonders nützlich in größeren Unternehmen, in denen sich die Mitarbeiter regelmäßig ändern, weil Mitarbeiter hinzukommen, die Abteilung wechseln, ausscheiden oder in den Ruhestand gehen.

Reduzierte Verwaltungszeit – Sie können alle Software-as-a-Service (SaaS)-Benutzerkonten über einen einzigen SSO-Service verwalten. Dies ist besonders nützlich in größeren Unternehmen, in denen sich die Mitarbeiter regelmäßig ändern, weil Mitarbeiter hinzukommen, die Abteilung wechseln, ausscheiden oder in den Ruhestand gehen.

Einfacherer Zugriff – Benutzer können sich an Anwendungen anmelden, ohne jedes Mal Benutzernamen und Passwort eingeben zu müssen.

Einfacherer Zugriff – Benutzer können sich an Anwendungen anmelden, ohne jedes Mal Benutzernamen und Passwort eingeben zu müssen.

Sicherheit – Bei zentralisierten Benutzerkonten können Sie Sicherheitsmaßnahmen auf alle Benutzer anwenden, z. B. Passwortstärke, Multi-Faktor-Authentifizierung und mehr.

SSO-Benutzerkonten sind zentralisiert, sodass Sie Sicherheitsmaßnahmen wie die Passwortstärke auf alle Benutzer anwenden können.

So richten Sie Paligo ein, um mit Ihrem SSO-Dienst zu arbeiten:

Lernen Sie die Grundlagen der SSO-Funktion [optional].

Richten Sie Ihren SSO-Dienst ein, um eine Verbindung zu Paligo herzustellen.

Wir haben einige allgemeine Anweisungen, die für viele SSO-Dienste gelten.

Wenn Sie Okta, Azure oder JumpCloud verwenden, müssen diese SSO-Dienste anders eingerichtet werden. Für diese Sonderfälle haben wir eine Anleitung beigefügt:

Wichtig

Wenn Sie Paligo so einrichten, dass er einen SSO-Dienst verwendet, hat der SSO Vorrang vor der integrierten Zwei-Faktor-Authentifizierung (2FA) von Paligo.

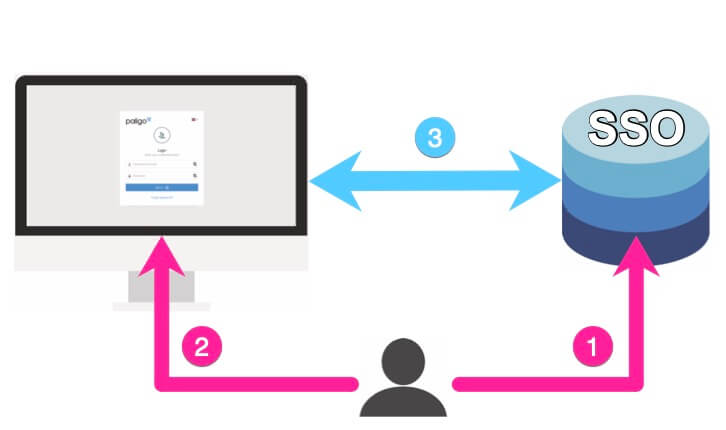

Wenn Ihr SSO-Service für die Verbindung mit Paligo eingerichtet ist, sieht der Anmeldeprozess für Benutzer wie folgt aus:

|

Der Benutzer öffnet Paligo in einem Browser und wählt eine Anmeldeschaltfläche aus. Sie müssen keinen Benutzernamen und kein Passwort eingeben.

Paligo führt eine Umleitung zum SSO-Dienst aus, um die Anmeldeinformationen des Benutzers zu erhalten.

Der SSO-Dienst muss in der Lage sein, das Konto, das Passwort und die Benutzergruppe des Benutzers zu authentifizieren.

Der SSO-Dienst antwortet Paligo:

Wenn der Benutzer bereits beim SSO-Dienst angemeldet ist, stellt der SSO-Dienst Paligo den Benutzernamen, das Passwort und die Benutzergruppe des Benutzers bereit. Der Benutzer wird automatisch bei Paligo angemeldet.

Wenn der Benutzer nicht beim SSO-Dienst angemeldet ist, leitet Paligo ihn zum Anmeldefenster des SSO-Diensts weiter. Wenn sie sich dort anmelden, kann Paligo sie automatisch anmelden.

Sie können den SSO-Dienst zur Verwaltung Ihrer Benutzerkonten verwenden und auch Benutzerkonten hinzufügen. Die dort vorgenommenen Einstellungen gelten für die Benutzerkonten aller Anwendungen, die für die Verwendung von SSO eingerichtet sind, einschließlich Paligo.

Wenn Sie einen SSO-Dienst zur Verwaltung von Benutzerkonten verwenden, beachten Sie Folgendes:

Sie können einen SSO-Dienst nicht verwenden, um ein Paligo-Benutzerkonto zu löschen. Das müssen Sie manuell in Paligo machen.

Wenn Sie einen SSO-Dienst verwenden, um einen neuen Benutzer zu einer Paligo-Benutzergruppe hinzuzufügen, erstellt Paligo dieses Benutzerkonto, wenn der Benutzer versucht, sich anzumelden.

Um einen SSO-Dienst mit Paligo verwenden zu können, muss der SSO-Dienst für die Kommunikation mit Paligo über SAML konfiguriert sein. In der Regel werden diese Konfigurationsarbeiten von IT-Spezialisten durchgeführt, die über ein tiefgreifendes Wissen über den SSO-Dienst verfügen.

Um Ihnen bei der Einrichtung Ihres SSO-Dienstes für die Arbeit mit Paligo zu helfen, gibt es:

Allgemeine Anweisungen (siehe Verfahren unten).

Diese decken die wichtigsten Grundsätze ab und die meisten SSO-Dienste erfordern ähnliche Informationen.

Separate Anweisungen für die folgenden SSO-Dienste, die Sonderfälle sind und eine andere Konfiguration benötigen:

Für Ihren SSO-Anbieter:

Erstellen Sie für jedes Paligo Benutzerkonto ein einzelnes Benutzerkonto.

Erstellen Sie eine benutzerdefinierte SAML 2.0-Anwendung.

Konfigurieren Sie die SAML 2.0-Anwendung. Die für die Einstellungen verwendete Terminologie kann unterschiedlich sein. Sie müssen jedoch folgende Aktionen ausführen:

Legen Sie die Assertion Consumer Service (ACS)-URL für Paligo fest. Dies ist der Endpunkt, über den der SSO-Dienstanbieter eine Verbindung zu Paligo herstellt.

Verwenden Sie die folgende URL:

https://your.paligoapp.com/saml/acs. Ersetzen Sie your durch den Domänennamen Ihrer Paligo-Instanz, z. B.: https://acme.paligoapp.com/saml/acsLegen Sie die Dienstanbieter-URL für Paligo fest.

Verwenden Sie die folgende URL:

https://your.paligoapp.com/saml/metadata. Ersetzen Sie your.paligoapp.com durch den Domänennamen Ihrer Paligo-Instanz.Legen Sie den Benutzernamen oder die ID der Anwendung wie folgt fest:

email.Erstellen Sie die Attribut-Mapping für Paligo-Anmeldeinformationen:

user.firstnameuser.lastnameuser.email

Anmerkung

Abhängig vom SSO-Dienst können zusätzliche Einstellungen erforderlich sein.

Ordnen Sie diese den entsprechenden Attributen im SSO-Dienst zu. Informationen hierzu finden Sie in der Dokumentation für Ihren SSO-Dienst.

Erstellen Sie ein Gruppenattribut für Paligo. Abhängig vom verwendeten SSO-Dienst sollte dieses den Namen / Wert

paligo.usergroupoderpaligo_usergrouphaben.Exportieren Sie die Metadaten-Datei des SSO-Diensts, damit Sie diese in Paligo importieren können.

Erstellen Sie für jede Paligo-Benutzergruppe eine Benutzergruppe . Dieser Schritt ist für einige SSO-Dienste erforderlich, während Sie bei anderen SSO-Diensten den Namen der Benutzergruppe zu den Benutzereinstellungen hinzufügen können.

In Paligo gehört jedes Benutzerkonto zu einer Benutzergruppe, z. B. Administratoren, Autoren, Mitwirkende, Prüfer, Herausgeber, IT-Administratoren oder Übersetzungsmanager. Wenn sich Benutzer über SSO bei Paligo anmelden, muss der SSO-Dienst die Benutzergruppeninformationen (sowie Vorname, Nachname und E-Mail-Adresse) bereitstellen. Benutzergruppen sind nicht in den Standard-Metadaten enthalten. Daher müssen Sie diese im SSO-Dienst hinzufügen.

Ordnen Sie jedes Benutzerkonto der entsprechenden Benutzergruppe zu.

Ordnen Sie jede Benutzergruppe der SAML 2.0-Anwendung zu, die Sie erstellt haben, um Paligo zu repräsentieren.

Verwenden Sie in Paligo die SSO-Integrationseinstellungen für Verbinden von Paligo mit Ihrem SSO-Dienst.

Stellen Sie vor der Verbindung von Paligo mit Ihrem SSO-Dienst sicher, dass Sie die Einrichtung Ihres SSO-Diensts abgeschlossen haben. Er muss Benutzerauthentifizierungsdaten für Paligo bereitstellen können. Im Rahmen der Einrichtung exportieren Sie eine Metadaten-Datei, die Sie in Paligo importieren können.

Wenn der SSO-Dienst eingerichtet ist, können Sie Paligo mit diesem verbinden:

Melden Sie sich bei Paligo über ein Benutzerkonto mit Administratorberechtigungen an.

Melden Sie sich bei Paligo über ein Benutzerkonto mit Administratorberechtigungen an.

Wählen Sie den Avatar in der oberen rechten Ecke aus.

Wählen Sie im Menü Einstellungen aus.

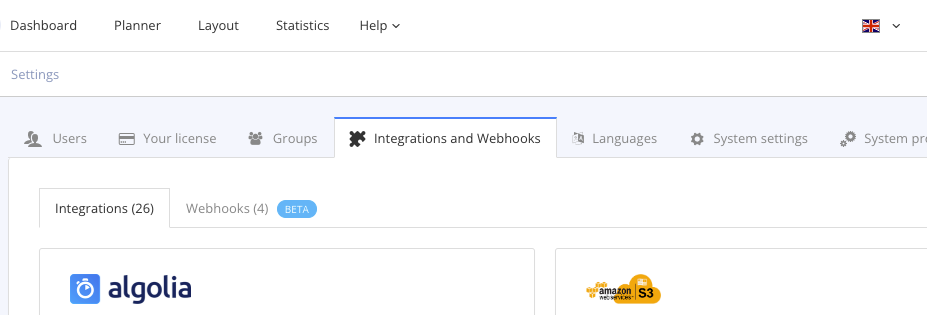

Wählen Sie die Registerkarte Integrationen und Webhooks.

Wählen Sie im Bereich für SAML 2.0 Hinzufügen aus, um die Verbindungseinstellungen zu erweitern.

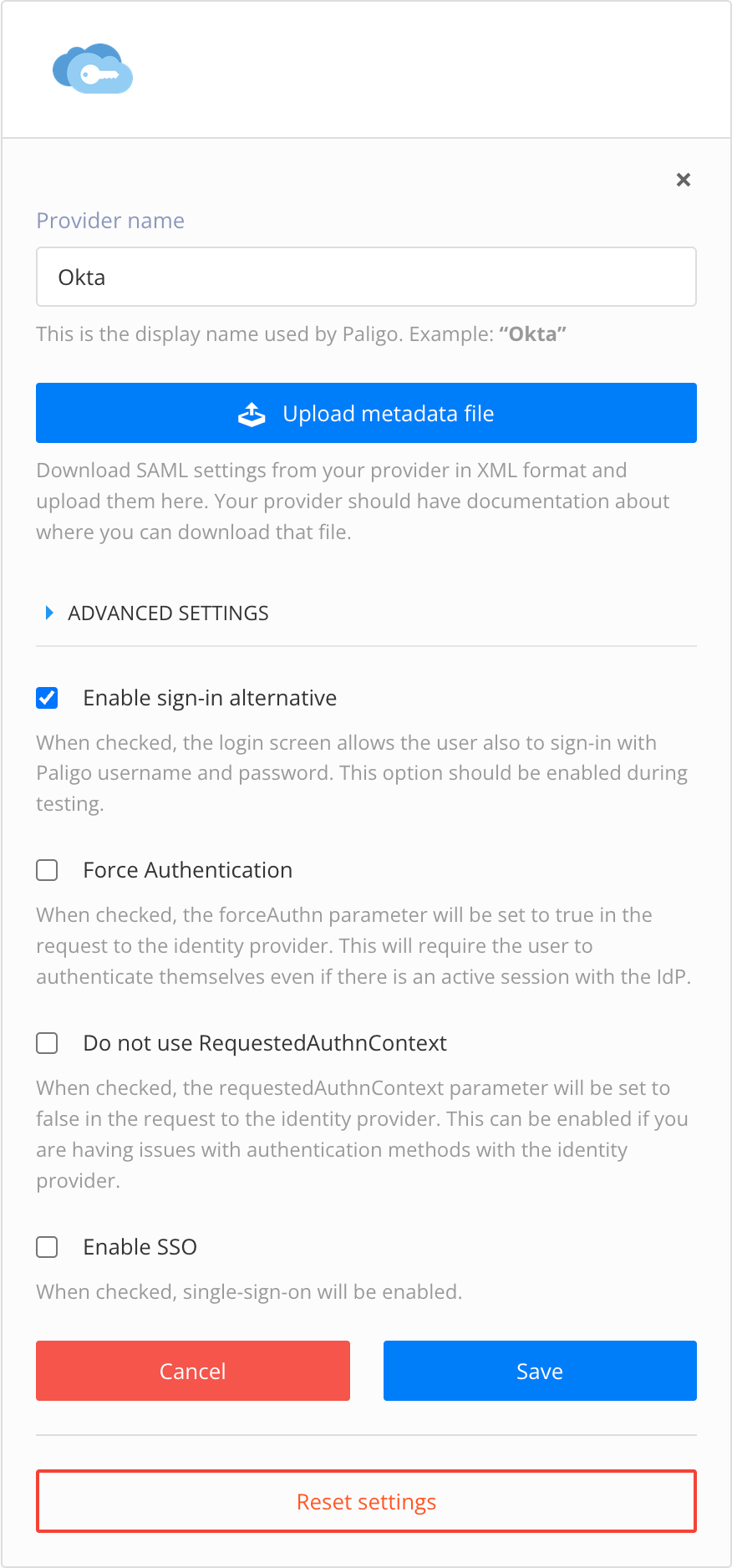

Geben Sie den Anbieternamen ein. Dies ist der Anzeigename für den SSO-Dienst, z. B. Okta oder JumpCloud.

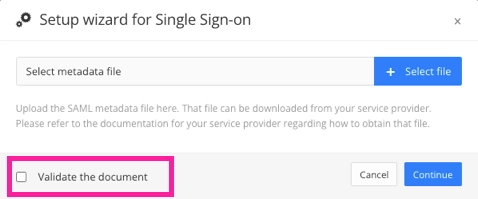

Wählen Sie Metadaten-Datei hochladen und dann die Metadaten-Datei aus, die Sie während der Einrichtung aus dem SSO-Dienst exportiert haben.

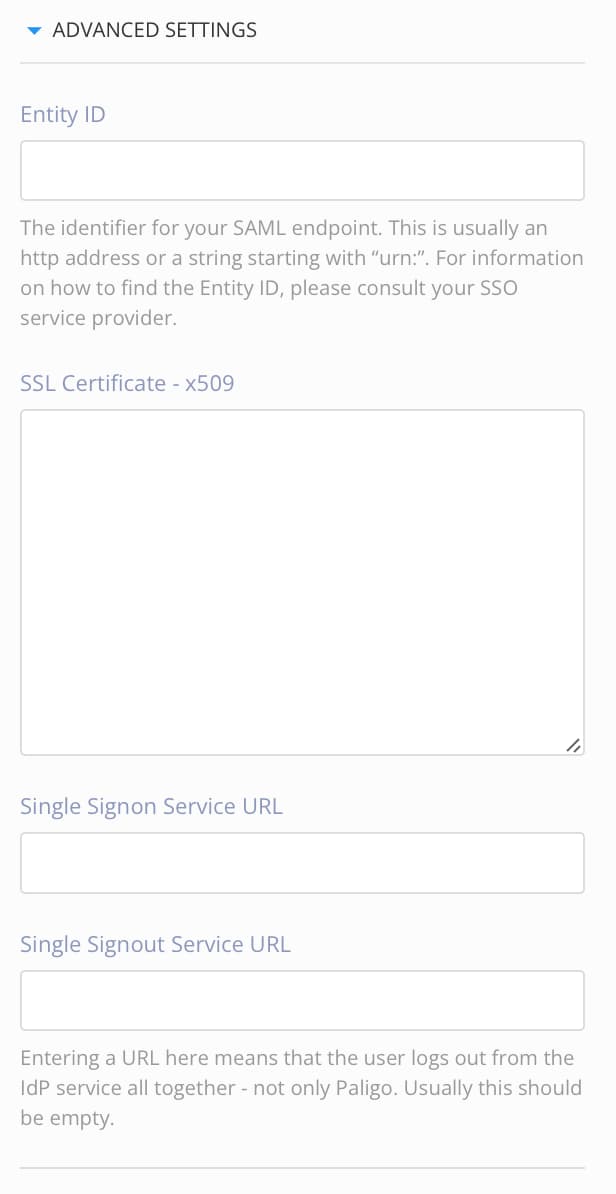

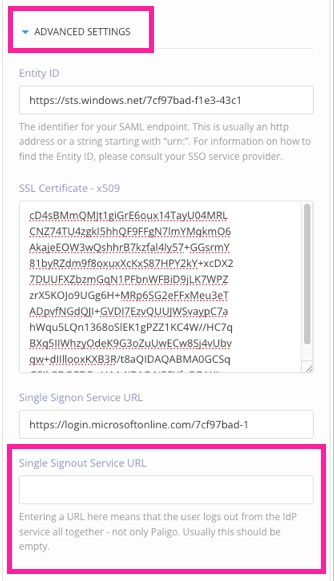

In den meisten Fällen sollten Sie den Abschnitt Erweiterte Einstellungen ignorieren können. Diese Einstellungen werden automatisch ausgefüllt, da die Werte aus der SAML-XML-Datei stammen, die Sie im vorherigen Schritt hochgeladen haben. Wenn die Einstellungen hinzugefügt oder geändert werden müssen, können Sie die Änderungen manuell ausführen.

Entitäts-ID – Die ID für Ihren SAML-Endpunkt. Dies wird manchmal als ID-Anbieter-Ausgeber bezeichnet.

SSL-Zertifikat – Das Secure Socket Layer (SSL)-Zertifikat für den SSO-Dienst.

Single-Sign-On-Dienst-URL – Die Adresse des Single Sign-On-Diensts.

Single-Sign-Out-Dienst-URL – Die Adresse des Single-Sign-Out-Diensts, wenn verwendet. Wenn sie verwendet wird, wird der Benutzer durch das Abmelden von Paligo auch vom SSO-Dienst abgemeldet, nicht nur von Paligo. Dies ist leer, wenn die Funktion nicht verwendet wird.

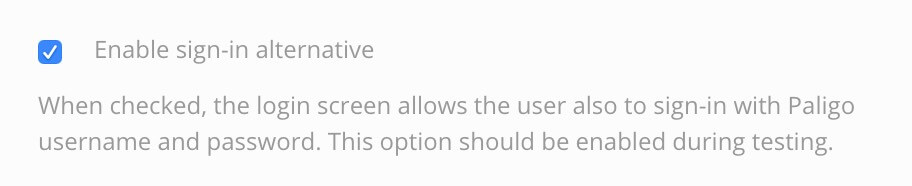

Aktivieren Sie das Kontrollkästchen Anmeldungsalternative aktivieren, damit sich Benutzer bei Paligo auch manuell über SSO anmelden können. Dies ist wichtig, wenn Sie SSO zum ersten Mal einrichten, da Sie bei einem Fehler in der Lage sein müssen, sich ohne SSO bei Paligo anzumelden, um ihn zu beheben.

Aktivieren Sie das Kontrollkästchen Authentifizierung erzwingen, um den Parameter

forceAuthnin der Anfrage an den Identitätsanbieter auf „wahr“ festzulegen. Dies erfordert, dass sich Benutzer selbst authentifizieren, auch wenn eine IdP-Sitzung aktiv ist.

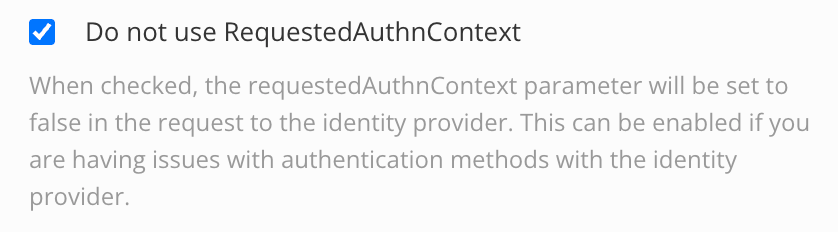

Aktivieren Sie das Kontrollkästchen RequestedAuthnContext nicht verwenden, wenn Sie Probleme mit Authentifizierungsmethoden beim Identitätsanbieter haben. Dadurch wird der Parameter RequestedAuthnContext auf

falsegesetzt.

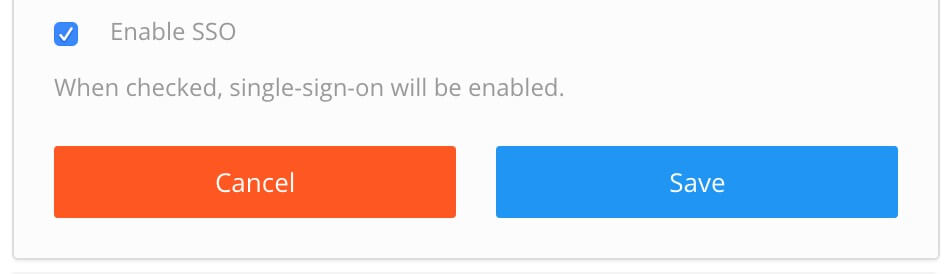

Aktivieren Sie das Kontrollkästchen SSO aktivieren, um die Single-Sign-On-Funktion zu aktivieren.

Anmerkung

Wenn Sie die Einstellungen speichern möchten, ohne SSO zu aktivieren, deaktivieren Sie dieses Kontrollkästchen. Sie können zu dieser Seite zurückkehren und SSO später aktivieren, wenn notwendig.

Drücken Sie Speichern.

Melden Sie sich von Paligo ab.

Achtung

Melden Sie sich nicht von Paligo ab, wenn die Einstellung Anmeldungsalternative aktivieren nicht aktiviert ist und Sie SSO noch nicht getestet haben. Die Abmeldung kann dazu führen, dass Sie sich nicht mehr bei Paligo anmelden können.

Melden Sie sich erneut an. Sie sollten nun die Option SSO-Anmeldung sehen, die Sie bei Paligo anmeldet, wenn sie ausgewählt ist.

Anmerkung

Wenn Sie die Option SSO-Anmeldung nicht sehen oder der SSO-Anmeldeversuch nicht erfolgreich ist, melden Sie sich mit Ihrem Benutzernamen und Passwort an und überprüfen, ob Sie die Schritte in diesem Topic korrekt ausgeführt haben.

In der Regel sind fehlgeschlagene SSO-Anmeldungen auf eine falsche Konfiguration im SSO-Dienst zurückzuführen. Bitte stellen Sie sicher, dass Sie die korrekten URLs eingegeben haben und die korrekten Attribute für Vorname, Nachname und E-Mail-Adresse festgelegt haben.

Der häufigste Fehler ist eine falsche Einrichtung der Benutzergruppe im SSO-Dienst. Der SSO-Dienst muss in der Lage sein, Paligo Benutzernamen, E-Mail-Adresse und Metadaten der Benutzergruppe bereitzustellen. Weitere Informationen zu den Einstellungen für den SSO-Dienst finden Sie unter Verbinden eines SSO-Diensts mit Paligo.

Wenn SSO wie erwartet funktioniert, geben Sie die SAML 2.0-Einstellungen ein.

Deaktivieren Sie das Kontrollkästchen Anmeldungsalternative aktivieren.

Wenn diese Option deaktiviert ist, können sich die Benutzer nicht mehr mit Benutzername und Passwort anmelden. Sie müssen sich über SSO anmelden.

Drücken Sie Speichern.

So richten Sie Azure SSO für die Verbindung mit Paligo ein:

Erstellen Sie eine Enterprise-App-Registrierung für Paligo. Anweisungen finden Sie in der offiziellen Microsoft-Dokumentation unter Quickstart: Eine Unternehmensanwendunghinzufügen.

Wählen Sie die von Ihnen registrierte App aus → Single Sign-on. Es gibt einige Antragseinstellungen. Einige werden in ??? beschrieben.

Wählen Sie die App aus, die Sie registriert haben, und dann Einmaliges Anmelden.

Rufen Sie die SAML-Basiskonfiguration auf. Sie müssen die folgenden Details angeben und den Instanznamen durch den Namen Ihrer Paligo-Instanz ersetzen, zum Beispiel https://acme.paligoapp.com.

Identifikationsnummer

https://instancename.paligoapp.com/saml/metadata

Antwort-URL

https://instancename.paligoapp.com/saml/acs

Anmelde-URL

https://instancename.paligoapp.com/saml/login

Relaisstatus und Abmelde-URL

https://instancename.paligoapp.com

Wählen Sie die von Ihnen registrierte App aus → Single Sign-on. Es gibt einige Antragseinstellungen. Einige werden in ??? beschrieben.

Wählen Sie Neue Reklamation hinzufügen und geben Sie dann die Details für die neue Reklamation ein. Für Paligo müssen Sie 5 Anträge erstellen, daher wiederholen Sie diesen Schritt. Wir haben die Namens- und Quellattributdetails für jeden Anspruch unten aufgeführt.

Name

Quellattribut

user.email

user.mail

user.firstname

user.givenname

user.lastname

user.surname

paligo.usergroup

user.assignedroles

Eindeutige Benutzerkennung

user.mail

Anmerkung

Jeder Anspruch sollte ein regulärer Anspruch sein, kein Gruppenanspruch. Dies gilt für alle Ansprüche für Paligo, einschließlich des Anspruchs paligo.usergroup.

Wiederholen Sie den vorherigen Schritt, bis Sie alle 5 erforderlichen Claims und deren entsprechende Quellattribute hinzugefügt haben.

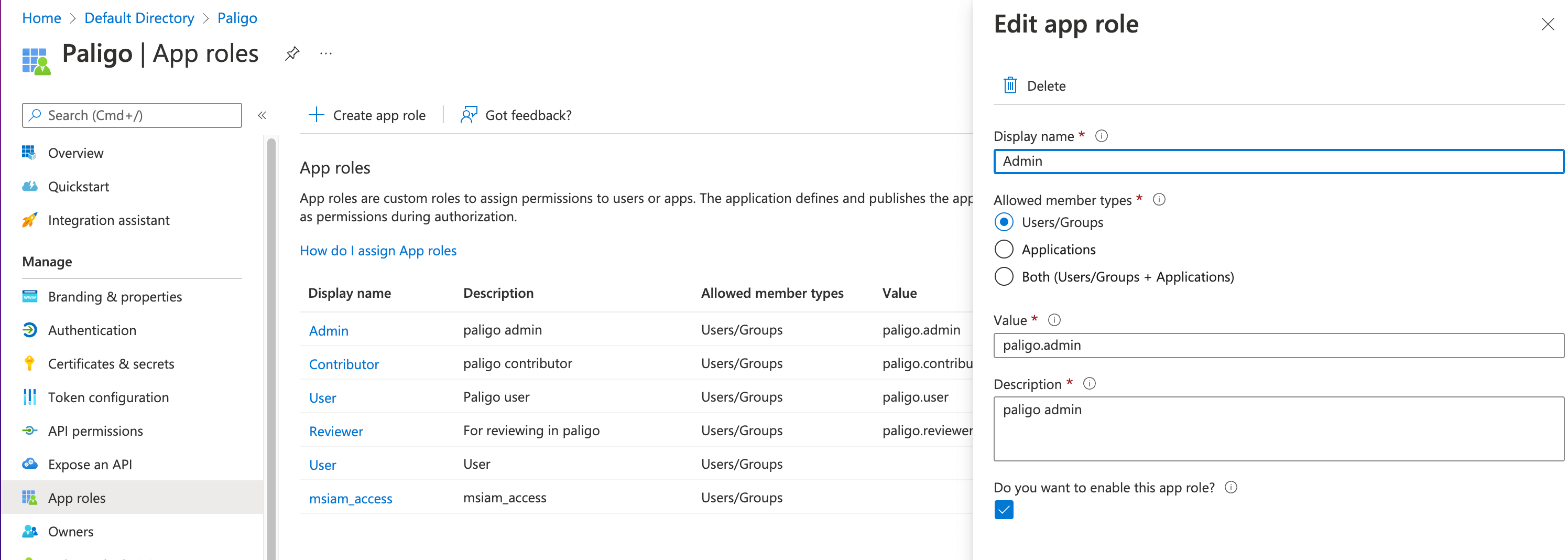

Erstellen Sie für jede Paligo-Benutzergruppe eine App-Rollen.

Gehen Sie zu Microsoft Entra ID.

Wählen Sie App-Registrierungen aus.

Wählen Sie Paligo (oder den Namen, den Sie der App bei der Registrierung gegeben haben).

Wählen Sie App-Rollen aus.

Wählen Sie App-Rolle erstellen aus.

Geben Sie die Details für die App-Rolle ein. Für Paligo müssen Sie mehrere App-Rollen erstellen, weshalb Sie diesen Vorgang wiederholen müssen. Wir haben die Details für jede App-Zeile unten aufgeführt.

Anzeigename*

Beschreibung*

Zulässige Mitgliedstypen

Wert

App-Rolle aktivieren?

Admin

Paligo admin

Benutzer/Gruppen

paligo.admin

Ja (Kontrollkästchen)

Mitwirkender

Paligo-Mitwirkender

Benutzer/Gruppen

paligo.contributor

Ja (Kontrollkästchen)

Benutzer

Paligo user

Benutzer/Gruppen

paligo.user

Ja (Kontrollkästchen)

Prüfer

Paligo-Prüfer

Benutzer/Gruppen

paligo.reviewer

Ja (Kontrollkästchen)

* Der Anzeigename und die Beschreibung können beliebig sein, die von uns bereitgestellten Einträge sind nur Vorschläge. Beachten Sie jedoch, dass die Zulässigen Mitgliedstypen und der Wert genau mit dem oben angezeigten übereinstimmen müssen und dass alle App-Rollen aktiviert sein müssen.

Wiederholen Sie die beiden vorherigen Schritte, bis Sie alle erforderlichen App-Rollen erstellt haben.

Kehren Sie zu Paligo Enterprise-Anwendung zurück und wählen Sie Benutzer und Gruppen aus, um die von Ihnen erstellten Azure-Benutzer zum hauptsächlichen Azure Active Directory hinzuzufügen.

Benutzer anlegen:

Wählen Sie ✚ Benutzer/Gruppe hinzufügen und den Benutzer aus.

Weisen Sie dem Benutzer eine der Rollen zu (die Sie oben unter „App-Rollen“ erstellt haben).

Wiederholen Sie diese Schritte, bis Sie alle Benutzer angelegt und die entsprechenden Benutzerrollen zugewiesen haben.

Kehren Sie zu den Single-Sign-On-Einstellungen in der Enterprise-App zurück, um ein Zertifikat zu erstellen.

Laden Sie die Verbund-Metadaten-XML-Datei herunter.

Melden Sie sich bei Paligo über ein Benutzerkonto mit Administratorberechtigungen an.

Wählen Sie den Avatar in der oberen rechten Ecke aus.

Wählen Sie im Menü Einstellungen aus.

Wählen Sie die Registerkarte Integrationen und Webhooks.

Wählen Sie Hinzufügen oder Ändern im Feld SAML SSO.

Verwenden Sie Metadatendatei hochladen, um die XML-Datei mit den Verbund-Metadaten von Azure hochzuladen.

Anmerkung

Wenn die Validierung fehlschlägt, versuchen Sie erneut, die Verbund-Metadaten-XML-Datei hochzuladen. Nur dieses Mal deaktivieren Sie das Kontrollkästchen das Dokument validieren im Upload-Dialogfeld.

Erweitern Sie nach dem Hochladen der Metadaten Erweiterte Einstellungen in der Paligo-SSO-Integration und löschen Sie die Single-Sign-Out-Dienst-URL.

Stellen Sie sicher, dass die Alternative Anmeldung aktivieren für den ersten Test der SSO-Anmeldung aktiviert ist.

Aktivieren Sie das Kontrollkästchen SSO aktivieren.

Drücken Sie Speichern.

Ihr Azure-Dienst sollte jetzt mit Paligo verbunden sein. Versuchen Sie, sich mit SSO anzumelden.

Wenn Sie sich mit SSO anmelden können, gehen Sie zurück zum SAML-SSO-Feld und deaktivieren Sie das Kontrollkästchen Anmeldealternative aktivieren.

Wenn Sie sich nicht mit SSO anmelden können, gehen Sie die obigen Schritte erneut durch und stellen Sie sicher, dass Sie die Anweisungen sorgfältig befolgt haben. Achten Sie auf Tippfehler und Kopier- und Einfügefehler, da diese häufig die Ursache für Probleme sind. Wenn Sie weiterhin Probleme beim Anmelden haben, wenden Sie sich bitte an den Kundenservice.

Anmerkung

Wenn Sie SSO eingerichtet haben, erfolgt die gesamte Benutzerverwaltung im SSO-Dienst, in diesem Fall Azure. Dazu gehören das Ändern von Lizenztypen und Passwörtern sowie das Hinzufügen und Entfernen von Benutzern. Sie können Benutzer in Paligo nicht verwalten, wenn SSO verwendet wird.

Sie können Paligo mit Okta verbinden, um Single Sign On (SSO) zu nutzen. Dies ist nur im Enterprise Plan verfügbar.

Um Okta mit Paligo zu verwenden, müssen Sie Okta für die Bereitstellung von Metadaten für Paligo einrichten. Die Metadaten enthalten den Namen, die E-Mail-Adresse und die Benutzergruppe des Benutzers.

Anmerkung

Die Metadaten zur Beschreibung der Benutzergruppe sind nicht Teil der Standard-Metadaten. Sie müssen diese Metadaten zur SAML-Antwort hinzufügen.

Um Verbinden von Paligo mit Ihrem SSO-Dienst, müssen Sie Okta für die Integration mit Paligo einrichten.

Anmerkung

Dieser Abschnitt geht davon aus, dass Sie Ihre Benutzerkonten in Okta breits erstellt haben.

Erstellen eines neuen Anwendungs-Konnektors für Paligo in Okta

Der erste Schritt bei der Einrichtung von Okta für die Kommunikation mit Paligo besteht in der Erstellung eines neuen Anwendungs-Konnektors.

In Okta:

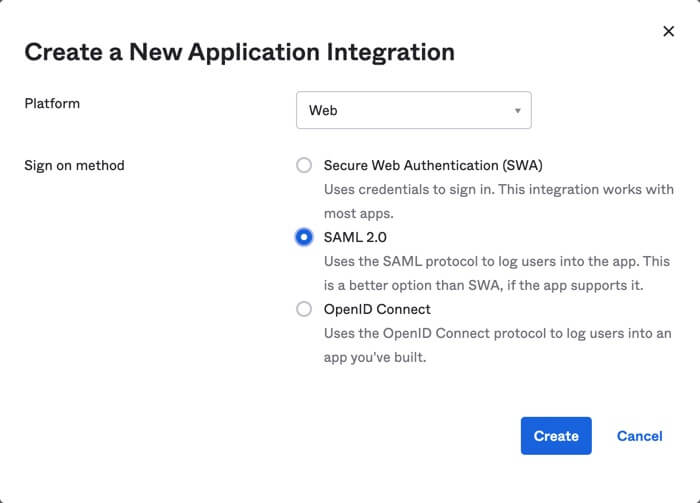

Suchen Sie Ihre Anwendungen. Wählen Sie Anwendung hinzufügen und dann Neue Anwendung erstellen aus.

Wenden Sie die folgenden Einstellungen auf Ihre neue Anwendung an:

Plattform – auf Web festlegen

Anmeldemethode – auf SAML 2.0 festlegen

Wählen Sie Erstellen aus.

Geben Sie in Allgemeine Einstellungen

Paligoals App-Name ein und wählen Sie dann Weiter aus.Definieren Sie die SAML-Einstellungen.

Geben Sie im Abschnitt Allgemein Folgendes ein (ersetzen Sie my.paligoapp.com durch den Namen Ihrer Paligo-Instanz, z. B.

acme.paligoapp.com).Einstellung

Wert

Single-Sign-On-URL

https://my.paligoapp.com/saml/acs

Zielgruppen-URL

https://my.paligoapp.com/saml/metadata

Standard RelayState

https://my.paligoapp.com

Anwendung username

Wählen Sie email aus.

Fügen Sie im Abschnitt Attributaussagen die folgenden Attribute hinzu:

Name

Namensformat

Wert

user.firstname

Basis

user.firstName

user.lastname

Basis

user.lastName

user.email

Basis

user.email

paligo.usergroup

Basis

appuser.paligo_usergroup

Ihre Einstellungen sollten wie folgt aussehen:

Überprüfen Sie, ob Ihre Attributaussagen den Beschreibungen im vorherigen Schritt exakt entsprechen. Achten Sie auf Tippfehler, da Fehler die Funktionsfähigkeit des Konnektors beeinträchtigen können.

Wählen Sie Weiter aus.

Der nächste Schritt in Okta besteht im Hinzufügen der Benutzergruppe zur Okta-SAML-Antwort.

Hinzufügen der Benutzergruppe zur Okta-SAML-Antwort

Sie müssen die Informationen der Paligo-Benutzergruppe zu den Details der Okta-SMLA-Assertion hinzufügen. Dies liegt daran, dass die Benutzergruppe für die Anmeldung des Benutzers bei Paligo erforderlich ist, aber nicht in den Standard-Okta-Metadaten enthalten ist.

In Okta:

Wählen Sie Verzeichnis > Profil-Editor aus.

Wählen Sie die Schaltfläche Profil für die Paligo-App aus.

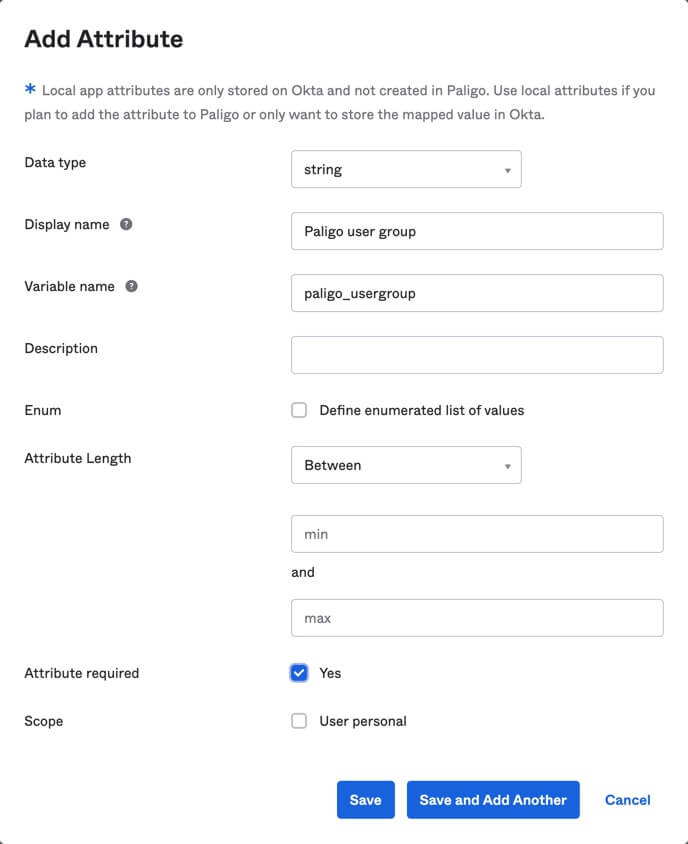

Wählen Sie Attribut hinzufügen aus und geben Sie die Details für die Paligo-Benutzergruppe ein.

Einstellung

Wert

Anzeigename

Paligo-Benutzergruppe

Variablenname

paligo_usergroup

Beschreibung

Optional. Sie können dieses Feld leer lassen oder eine Beschreibung hinzufügen, um den Zweck des Benutzergruppenattributs zu erklären.

Datentyp

string

Attributlänge

Zwischen. Sie müssen keinen Mindest- und Maximalwert definieren. Lassen Sie diese Felder daher leer.

Attribut erforderlich

Wählen Sie Ja aus.

Umfang

Aktivieren Sie das Kontrollkästchen Benutzer persönlich, wenn Sie das Benutzergruppenattribut (für Paligo) einzeln zu Benutzerkonten zuweisen möchten.

Wenn Sie das Kontrollkästchen Benutzer persönlich deaktivieren, wird das Benutzergruppenattribut (für Paligo) auf alle Benutzerkonten in der Okta-Benutzergruppe angewendet. Weitere Informationen finden Sie in der Okta-Dokumentation.

Überprüfen Sie, ob Sie korrekte Daten für die Paligo-Benutzergruppe eingegeben haben. Achten Sie auf Tippfehler, da die Anmeldung bei Tippfehlern möglicherweise nicht wie erwartet funktioniert.

Speichern Sie das Attribut.

Als Nächstes: Zuweisen von Benutzern zu Paligo und einer Paligo-Benutzergruppe .

Zuweisen von Benutzern zu Paligo und einer Paligo-Benutzergruppe

Weisen Sie jedem Benutzer, der sich mit Okta bei Paligo anmelden möchte, die folgenden beiden Berechtigungen zu:

Paligo-Anwendung

Paligo-Benutzergruppe

In Okta:

Wählen Sie Verzeichnis > Mitarbeiter und dann ein Benutzerkonto aus.

Wählen Sie ein Benutzerkonto aus.

Wählen Sie auf der Registerkarte Anwendungen die Option Anwendungen zuweisen aus.

Wählen Sie Zuweisen für die Paligo-Anwendung aus.

Geben Sie im Feld Paligo-Benutzergruppe die Syntax für die Rolle des Benutzers in Paligo ein. Die folgende Tabelle zeigt die möglichen Werte, die Sie verwenden können:

Speichern Sie den Benutzer.

Wiederholen Sie diesen Vorgang für jedes Benutzerkonto, das über Okta auf Paligo zugreifen soll.

Überprüfen Sie Ihre Benutzer, um sicherzustellen, dass Sie die korrekte Syntax eingegeben haben. Achten Sie auf Tippfehler, da Fehler verhindern könnten, dass die Anmeldungen funktionieren.

Anmerkung

Als Nächstes: Abruf der Metadaten aus Okta.

Abruf der Metadaten aus Okta

Die letzten Schritte in Okta bestehen im Abruf der für die Verbindung benötigten Metadaten-Datei.

In Okta:

Wählen Sie Anwendungen > Anwendungen aus.

Wählen Sie Anmelden aus.

Klicken Sie mit der rechten Maustaste auf den Link Identitätsanbieter-Metadaten und speichern Sie den Link als Datei. Geben Sie der Datei einen Namen und eine .xml-Erweiterung, z. B. metadata.xml. Sie benötigen diese XML-Datei für die Einrichtung der Paligo-Integration.

Sie haben nun die erforderliche Konfiguration in Okta abgeschlossen. Der nächste Schritt besteht darin, Verbinden von Paligo mit Ihrem SSO-Dienst.

Sie können Paligo mit JumpCloud verbinden (https://www.jumpcloud.com), um Single-Sign-On (SSO) zu nutzen. Dies ist nur im Enterprise Plan verfügbar.

Um JumpCloud mit Paligo zu verwenden, müssen Sie JumpCloud für die Bereitstellung von Metadaten für Paligo einrichten. Die Metadaten enthalten den Namen, die E-Mail-Adresse und die Benutzergruppe des Benutzers. Die Metadaten zur Beschreibung der Benutzergruppe sind nicht Teil der Standard-Metadaten. Sie müssen diese Metadaten zur SAML-Antwort hinzufügen.

Anmerkung

Dieser Abschnitt geht davon aus, dass Sie Ihre Benutzerkonten in JumpCloud breits erstellt haben.

Um Verbinden von Paligo mit Ihrem SSO-Dienst, müssen Sie JumpCloud für die Integration mit Paligo einrichten.

Der erste Schritt bei der Einrichtung von JumpCloud für die Kommunikation mit Paligo besteht in der Erstellung eines neuen Anwendungs-Konnektors.

In JumpCloud:

Wechseln Sie zur JumpCloud-Konsole, wählen Sie SSO aus und fügen Sie dann eine Anwendung hinzu.

Wählen Sie Benutzerdefinierte SAML-App aus.

Übernehmen Sie im Bereich Einstellungen diese Werte. (Ersetzen Sie „your“ in your.paligoapp.com durch die Adresse Ihrer Paligo-Instanz, z. B. acme.paligoapp.com).

Name

Wert

Anzeigebezeichnung

Paligo (Beispiel)IDP-Entitäts-ID

paligo/jumpcloud/sso

SP-Entitäts-ID

https://your.paligoapp.com/saml/metadataACS-URL

https://your.paligoapp.com/saml/acsSamlsubject NameID

emailSamlsubject NameID Format

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddressSignaturalgorithmus

RSA-SHA256

Attribute

Erstellen Sie Attribute für:

user.firstnamefirstnameuser.lastnamelastnameuser.emailemailGruppenattribute

Gruppenattribut einschließen

Aktiviert. Diese Option muss aktiviert sein.

Gruppenattributname

paligo.usergroupDrücken Sie Speichern.

Als Nächstes müssen Sie Erstellen von Benutzergruppen in JumpCloud.

Sie sollten für jede Paligo-Benutzergruppe (Administratoren, Autoren, Mitwirkende, Prüfer, Herausgeber, IT-Administratoren oder Übersetzungsmanager) eine Benutzergruppe in JumpCloud erstellen.

Wählen Sie Gruppen aus.

Erstellen Sie für jede Paligo-Benutzergruppe eine Benutzergruppe .

Wählen Sie die Registerkarte Anwendungen aus.

Wählen Sie Paligo aus, um die Paligo-Anwendung mit der Benutzergruppe zu verknüpfen.

Wählen Sie Gruppe speichern aus.

Wiederholen Sie diesen Vorgang für alle Paligo-Benutzergruppen.

Anmerkung

Als Nächstes: Verknüpfen der JumpCloud-Benutzerkonten mit den Benutzergruppen.

Sie müssen in JumpCloud die Benutzerkonten mit den Benutzergruppen verknüpfen, die Sie für Paligo eingerichtet haben.

Wählen Sie Benutzer aus.

Wählen Sie den Benutzer aus, den Sie zu einer Paligo-Benutzergruppe hinzufügen möchten.

Wählen Sie die Registerkarte Benutzergruppen aus.

Aktivieren Sie das Kontrollkästchen für die Paligo-Benutzergruppe, zu der der Benutzer gehören soll.

Wählen Sie Benutzer speichern aus.

Wiederholen Sie diesen Vorgang für jedes Benutzerkonto, das Zugriff auf Paligo benötigt.

Sie können jetzt Verbinden von Paligo mit Ihrem SSO-Dienst.