Erstellen eines End-of-Topic-Quellenverzeichnisses

So erstellen Sie ein Quellenverzeichnis, das am Ende eines Topics erscheint:

Wählen Sie im Content Manager das Topic aus, das Sie bearbeiten möchten.

Alternativ können Sie ein neues Topic anlegen und bearbeiten (siehe Topics erstellen).

Positionieren Sie den Cursor hinter dem Inhalt Ihres Topics. Er muss sich in einer neuen Zeile befinden, so als ob Sie einen neuen Absatz hinzufügen würden.

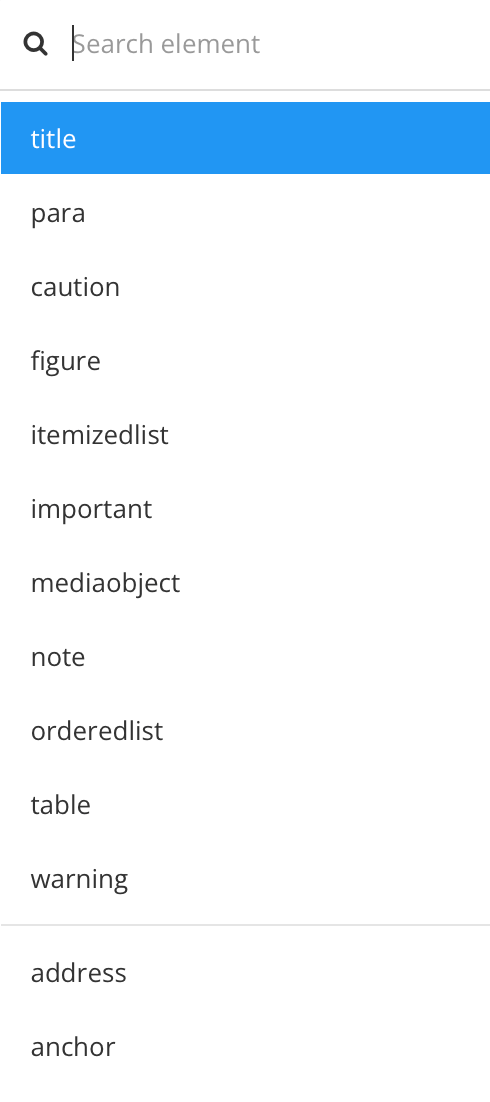

Drücken Sie Alt + Enter ⏎ (Windows) oder Command ⌘ + Enter ⏎ (Mac), um den Kontextmenü „Elemente“ anzuzeigen.

Fügen Sie das Element bibliolist hinzu.

Anmerkung

Wir empfehlen, für End-of-Topic-Quellenverzeichnisse das Element

biblioliststattbibliographyzu verwenden.Erstellen Sie Ihre Quellenverzeichnis-Struktur innerhalb des

bibliolist-Elements. Für die Strukturierung verwenden Sie die verschiedenen Quellenverzeichnis-Elemente, so wie in der DocBook 5.2 Dokumentation beschrieben (siehe https://tdg.docbook.org/tdg/5.2/bibliography.html).Am Ende dieses Artikels finden Sie ein Beispiel für ein Quellenverzeichnis. Es zeigt eine gültige Quellenverzeichnis-Struktur, welche Sie als Ausgangspunkt für Ihre eigene Struktur kopieren können.

Drücken Sie Speichern.

Fügen Sie dem Inhalt Ihres Topics Verweise (Zitate) aus dem Inhalt zu den Quellenverzeichnis-Einträgen hinzu, siehe Zitate hinzufügen.

Der folgende Code zeigt die zugrundeliegende Struktur eines gültigen End-of-Topic-Quellenverzeichnisses. Bevor Sie Ihr eigenes Quellenverzeichnis erstellen, werfen Sie einen Blick auf das Beispiel, um zu sehen, wie die verschiedenen Quellenverzeichnis-Elemente verwendet werden. Einige sind übergeordnet („parent“) und andere sind untergeordnet („child“), z. B. ist author dem Element personname übergeordnet und personname ist firstname übergeordnet.

<?xml version="1.0"?>

<section>

<title>Security in websites and data-centric applications</title>

<para>As websites and other data-centric applications become increasingly common, users are required to trust the confidentiality and integrity of the data the applications collect, store and present <citation>Harauz, Kaufman & Potter, 2009</citation>.</para>

<para>Because of this, these types of applications have become enticing targets for hackers wanting to input or access information without the owner’s permission. Inadequate security on the data input can allow hackers to create scams or spam, misleading or harassing users using automated bots <citation>Yan & El Ahmad, 2009</citation>.</para>

<para>These bots are capable of performing actions at a significantly higher rate than any human could. Bot creators have used this advantage to rig online polls, create large amounts of email addresses used for spamming and to attempt dictionary attacks against password systems <citation>von Ahn et al., 2003</citation>.</para>

<para>Furthermore, insufficient security when it comes to storing or accessing data can allow hackers access to confidential and private information such as credit card information and personal security details.</para>

<bibliolist>

<biblioentry>

<title>Data Security in the World of Cloud Computing</title>

<abbrev>Harauz, Kaufman & Potter, 2009</abbrev>

<author>

<personname>Harauz J</personname>

</author>

<author>

<personname>Kaufman L.M</personname>

</author>

<author>

<personname>Potter B</personname>

</author>

<pubdate>2009</pubdate>

<citetitle>IEEE Security & Privacy. 7</citetitle>

</biblioentry>

<biblioentry>

<title>CAPTCHA security: A Case Study. IEEE Security & Privacy</title>

<abbrev>Yan & El Ahmad, 2009</abbrev>

<author>

<personname>Yan J</personname>

</author>

<author>

<personname>El Ahmad A.S</personname>

</author>

<pubdate>2009</pubdate>

<citetitle>IEEE Security & Privacy. 7</citetitle>

</biblioentry>

<biblioentry>

<title>CAPTCHA: Using Hard AI Problems for Security</title>

<abbrev>von Ahn et al., 2003</abbrev>

<author>

<personname>Von Ahn L</personname>

</author>

<author>

<personname>Blum M</personname>

</author>

<author>

<personname>Hopper, N.J</personname>

</author>

<author>

<personname>Langford J</personname>

</author>

<pubdate>2003</pubdate>

<citetitle>Lecture Notes in Computer Science. 2656</citetitle>

</biblioentry>

</bibliolist>

</section>